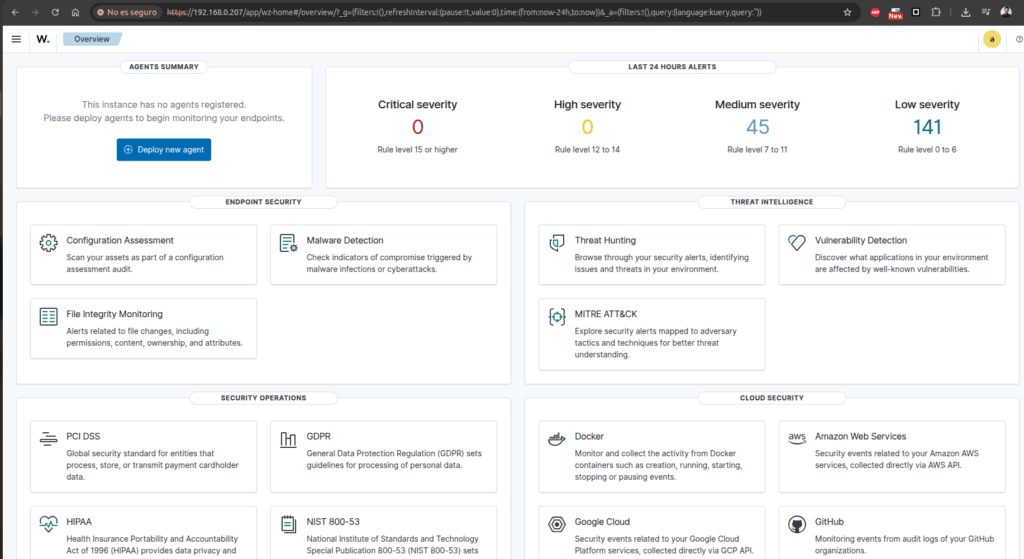

Hoy les traigo algo interesante para entretenerse el finde #Wazuh una plataforma de ciberseguridad de código abierto que ofrece funciones de detección y respuesta extendidas (XDR) y gestión de información y eventos de seguridad (SIEM).

Su principal objetivo es ayudar a las organizaciones a mejorar la seguridad de sus endpoints y acelerar la respuesta a incidentes.

¿Qué hace Wazuh?

- Prevención de amenazas:Wazuh puede utilizarse para prevenir amenazas activas mediante el monitoreo de la integridad de los archivos, el análisis de registros y la detección de anomalías.

- Detección de amenazas:Detecta y responde a amenazas de manera proactiva, identificando actividades maliciosas y anomalías en tiempo real.

- Gestión de información y eventos de seguridad (SIEM):Wazuh recopila y analiza datos de seguridad de diversas fuentes, lo que permite a los usuarios tener una visión unificada de su infraestructura de seguridad.

- Respuesta a incidentes:Facilita la investigación de incidentes y la rápida respuesta a amenazas, ayudando a minimizar el impacto de las brechas de seguridad.

- Cumplimiento normativo:Wazuh apoya el cumplimiento de regulaciones como GDPR, NIS2, HIPAA y PCI-DSS, proporcionando herramientas para la auditoría y la documentación del cumplimiento.

¿Por qué es útil Wazuh?

- Código abierto:Wazuh es de código abierto, lo que significa que su código fuente está disponible para que los usuarios puedan examinar, modificar y distribuir.

- Flexible y adaptable:Wazuh se puede personalizar y adaptar a las necesidades de diferentes organizaciones y entornos, según el sitio web de Devoteam.

- Escalable:Wazuh puede escalar para satisfacer las necesidades de organizaciones de cualquier tamaño, desde pequeñas empresas hasta grandes corporaciones.

- Integración:Se integra fácilmente con otros sistemas de seguridad y herramientas de gestión de información, lo que permite la creación de una solución de ciberseguridad integral.

En resumen, Wazuh es una plataforma de ciberseguridad completa y flexible que puede ser utilizada para mejorar la seguridad de los endpoints, detectar amenazas, responder a incidentes y cumplir con las regulaciones normativas.

¿Como instalamos Wazuh?

Lo vamos a realizar sobre #docker asi que si no lo tienes instalado:

Lo segundo importante es decir que en un servidor no deberian trabajar con root y menos aun con el firewall abajo, no al menos en un ambiente de producción. Pero bueno, si estamos empezando conocer y andar la herramienta esta perfecto!

El indexador de Wazuh crea muchas áreas asignadas a memoria. Por lo tanto, es necesario configurar el kernel para que asigne al proceso al menos 262144 áreas asignadas a memoria.

Ahora descargaremos todo lo necesario para levantar los contenedores:

git clone https://github.com/wazuh/wazuh-docker.git -b v4.12.0Luego nos movemos dentro de la carpeta que se nos crea de wazuh hasta llegar al tipo de instalación que vamos a usar que es single-node, osea:

cd wazuh-docker/single-nodeProcedemos a generar los certificados que wazuh requiere:

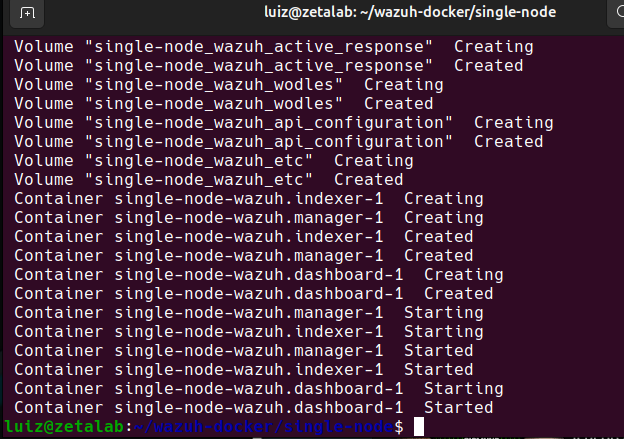

docker compose -f generate-indexer-certs.yml run --rm generatorLuego como siempre levantamos todos los servicios de #Wazuh

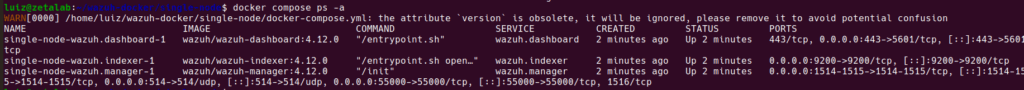

docker-compose up -d

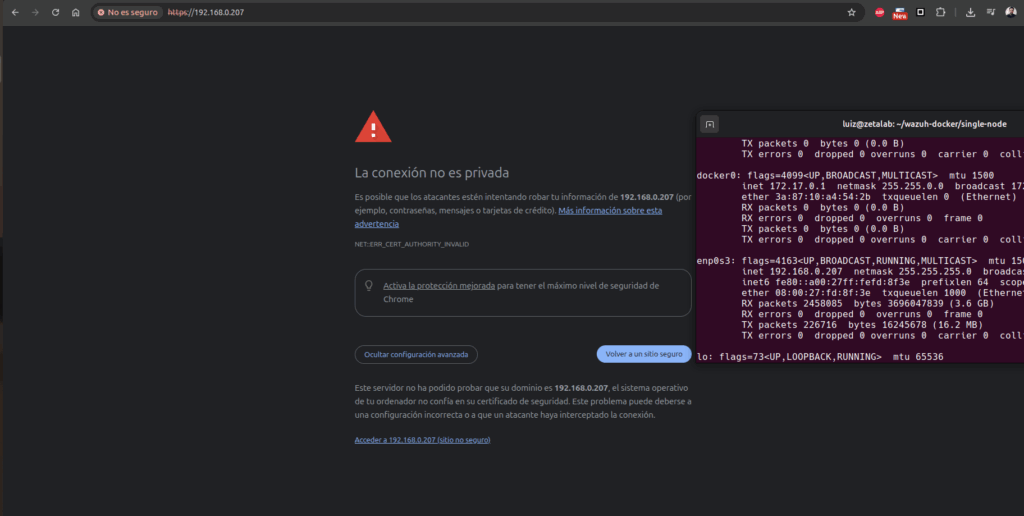

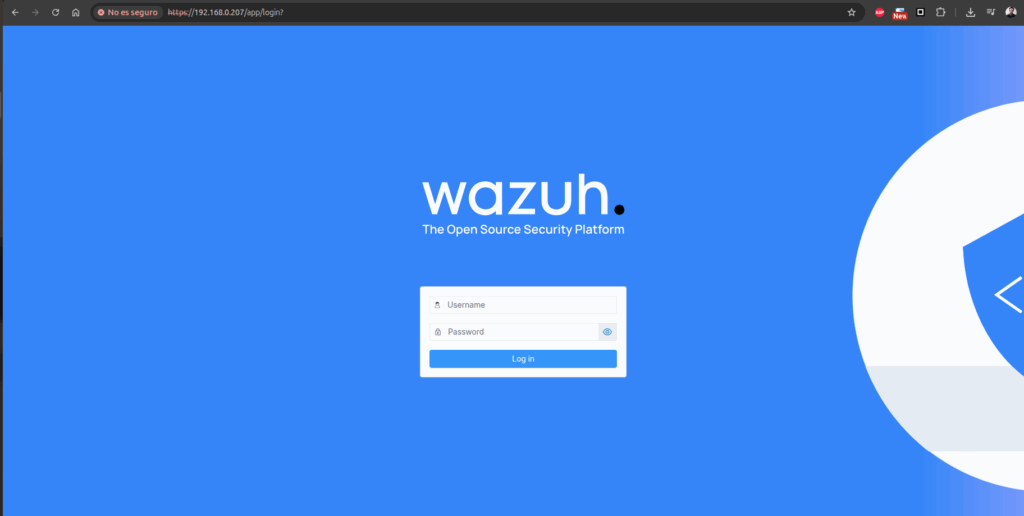

Luego de que lo levanten, dejen pasar unos 5 minutos para que levante todo lo necesario por que además se debe reiniciar un par de veces. Luego podremos ver en un navegador en la ip del servidor donde lo hemos instalado:

Para ingresar a wazuh usamos admin y como contraseña SecretPassword (Esta contraseña esta en las variables de entorno del docker-compose.yml asi que la podriamos cambiar antes, pero ANTES de generar los hash sino no funcionará)

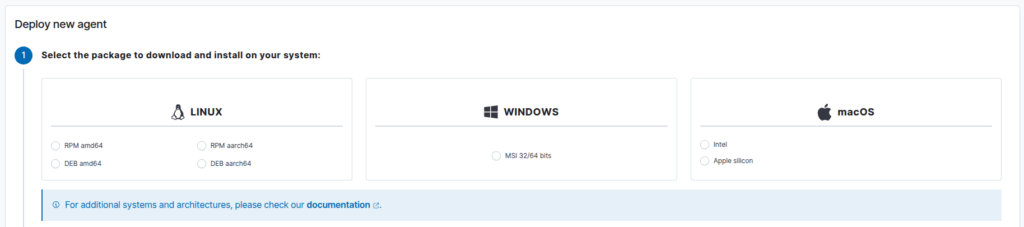

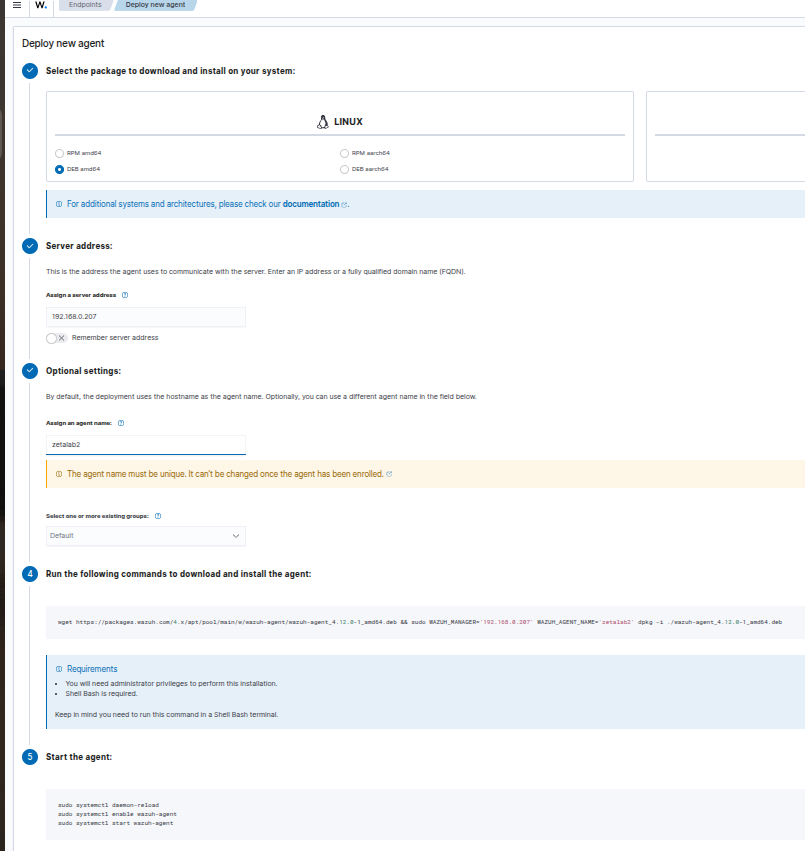

A continuación vamos a agregar un agente para que puedas ver su instalación. Para esto hay que ir a deploy new agent

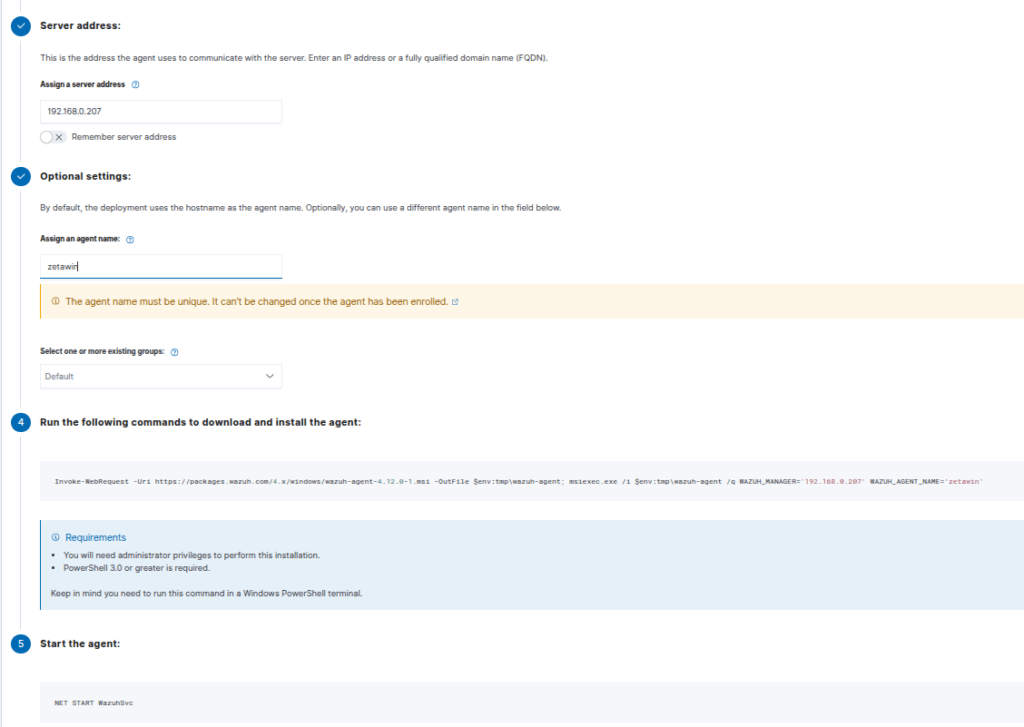

Para cada sistema operativo tiene sus comandos, ahora elegi windows y luego me muestra:

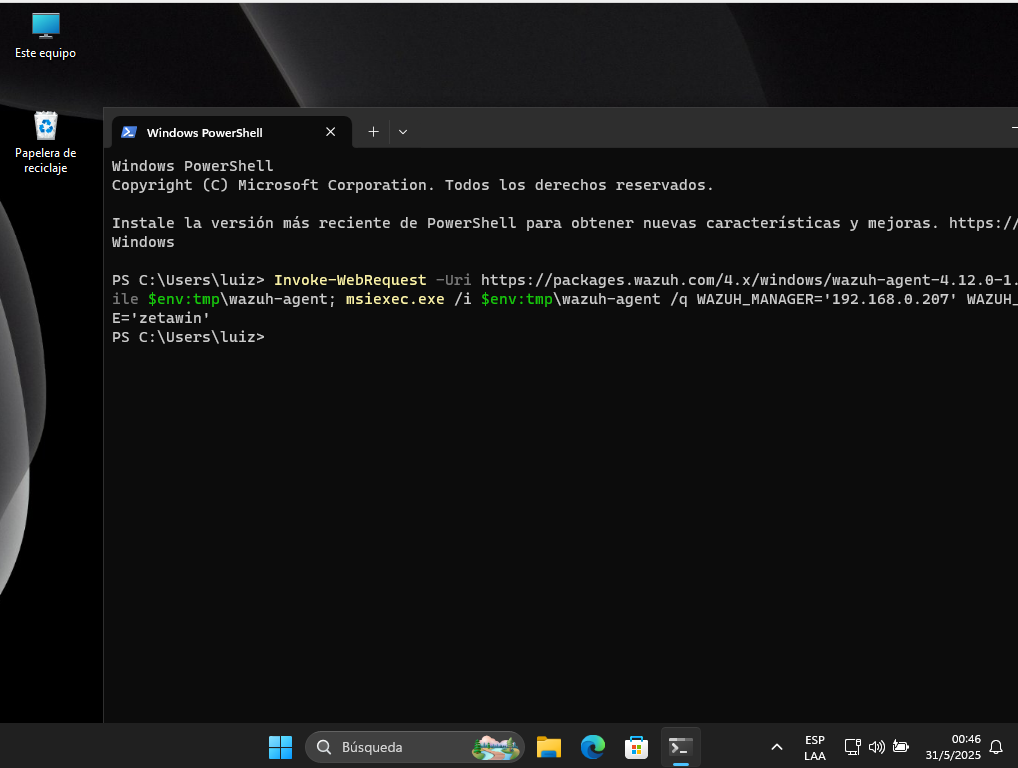

Como pueden ver tengo que poner la ip a la que se va a concetar el agente (al servidor) luego podemos poner un nombre al agente (yo le puse el nombre de la maquina de windows, y luego en el powershell hay que ejecutar el punto 4 y 5

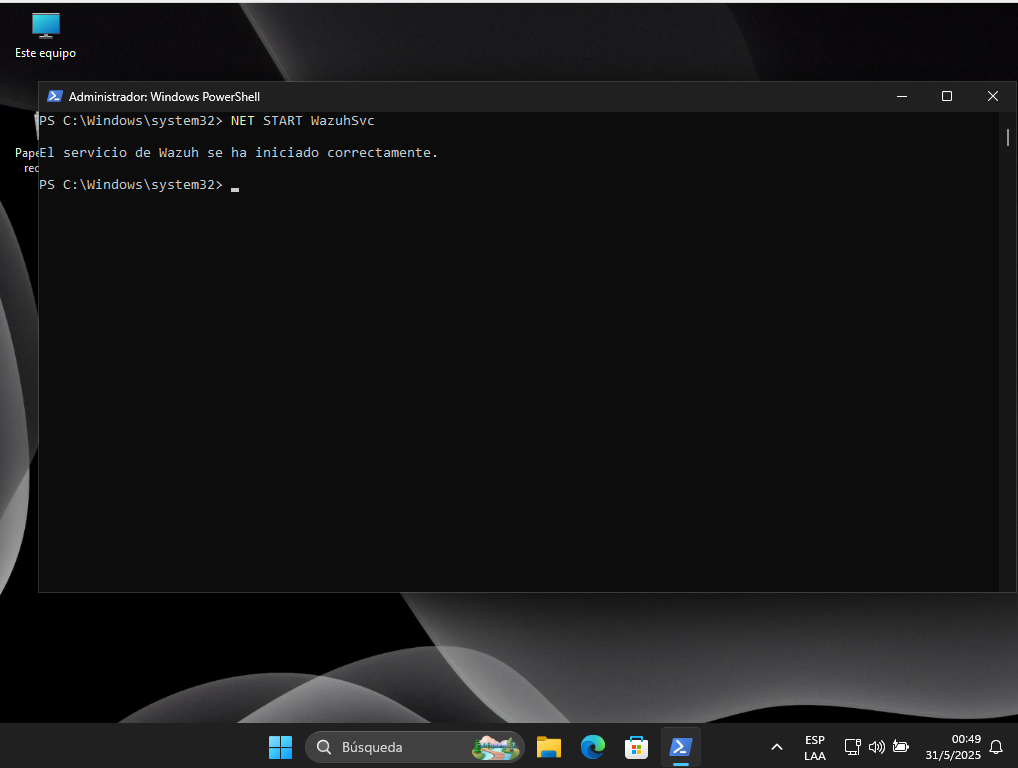

Luego como administrador que ejecutar el comando:

NET START WazuhSvc

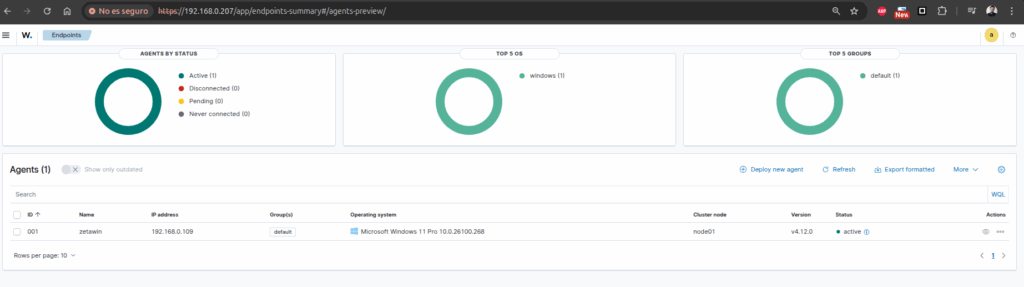

Luego en #wazuh vamos a ver nuestros endpoint:

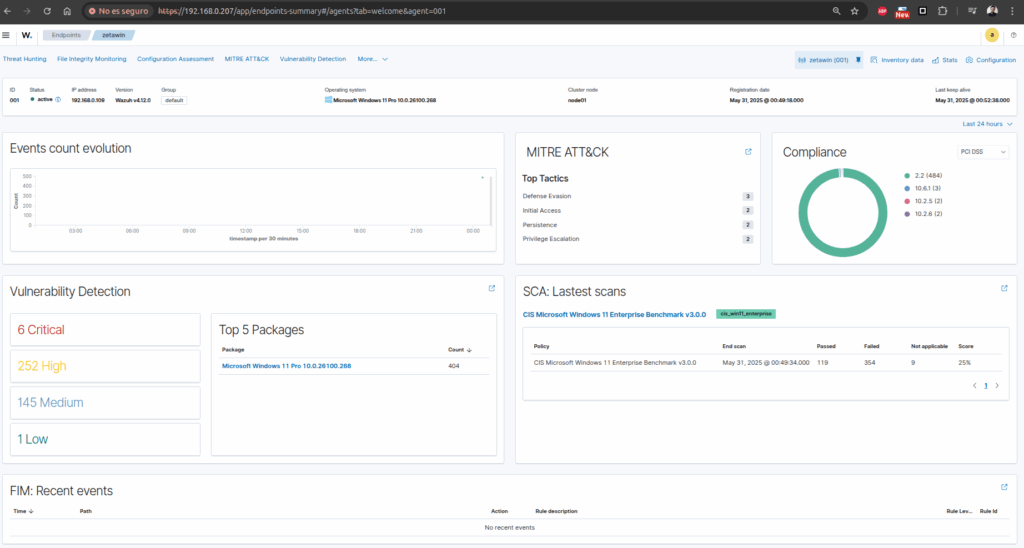

Podemos ingresar al agente 001 y ver más información al respecto:

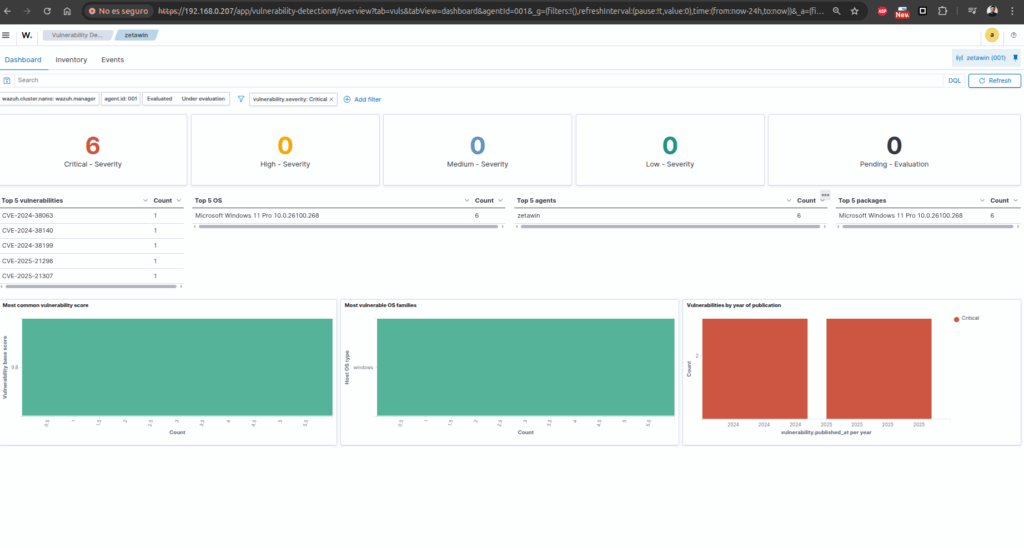

Si vamos a las vulnerabilidades criticas:

Como #sysadmin mantener tus equipos actualizados es muy importante asi que sabiendo las vulnerabilidades criticas podes aplicar los parches necesarios. Por ejemplo y para seguir con esta practica, si ven las vulnerabilidades que se muestran en la imagen anterior y las buscamos en internet:

CVE-2024-20659 – Vulnerabilidad de omisión de características de seguridad en Windows Hyper-V

- Descripción: Esta vulnerabilidad permite a un atacante eludir características de seguridad en entornos que utilizan Hyper-V.

- Solución: Microsoft abordó esta vulnerabilidad en el boletín de seguridad de octubre de 2024. Se recomienda aplicar las actualizaciones correspondientes a través de Windows Update o mediante herramientas de gestión de parches. La vulnerabilidad tiene una puntuación CVSSv3 de 7.1 y se considera de explotación menos probable .

CVE-2024-21302 – Elevación de privilegios en el Modo Seguro del Kernel de Windows

- Descripción: Permite a un atacante con privilegios de administrador reemplazar archivos del sistema por versiones antiguas, reintroduciendo vulnerabilidades previamente mitigadas y eludiendo funciones de seguridad como VBS (Virtualization Based Security)

- Solución:

- Aplicar el parche KB5042562: Este parche aborda específicamente esta vulnerabilidad. Debe implementarse en todos los sistemas afectados .

- Verificar la configuración de políticas: Asegurarse de que la política de opt-in mencionada en la descripción de la vulnerabilidad esté aplicada correctamente .

- Monitorear la actividad del sistema: Utilizar herramientas de monitoreo para detectar actividades sospechosas relacionadas con esta vulnerabilidad .

CVE-2024-21416 – Ejecución remota de código en TCP/IP de Windows

- Descripción: Una vulnerabilidad crítica que permite la ejecución remota de código a través del protocolo TCP/IP en Windows .

- Solución: Microsoft lanzó un parche oficial el 10 de septiembre de 2024. Es fundamental aplicar esta actualización lo antes posible para mitigar riesgos .

CVE-2024-30073 – Omisión de características de seguridad en el mapeo de zonas de seguridad de Windows

- Descripción: Permite a un atacante eludir las restricciones de seguridad asociadas al mapeo de zonas de seguridad en Windows, potencialmente facilitando ataques de phishing o ejecución de código no autorizado

- Solución: Aplicar las actualizaciones de seguridad proporcionadas por Microsoft en septiembre de 2024. La vulnerabilidad tiene una puntuación CVSSv3 de 7.8, indicando una severidad alta.

CVE-2024-37976 – Omisión de características de seguridad en la interfaz de firmware extensible de reanudación de Windows

- Descripción: Esta vulnerabilidad afecta a la interfaz de firmware extensible (EFI) utilizada durante la reanudación del sistema, permitiendo potencialmente a un atacante eludir medidas de seguridad

- Solución: Microsoft abordó esta vulnerabilidad en las actualizaciones de octubre de 2024. Se recomienda aplicar las actualizaciones correspondientes y verificar la correcta implementación de las medidas de seguridad relacionadas con EFI.

Estoy trabajando con equipos en una red local, pero si esto estuviera en la nube nos daria información de ataques entre otros por demas interezantes.

Este es el menú para que le puedan echar un vistaso:

Tambien podriamos instalar otro agente, esta vez en un servidor virtual que tengo con ubuntu:

AL igual que con windows en el paso 4 y 5 nos da comandos para ejecutar y con eso ya estamos andando.

Analizar los logs de #wazuh no es de un día para otro, pero si ya estas en este camino es por que te gusta y vas a ir por más!! Abrazo grande y si te gusta la entrada compartela con los tuyos para llegar a más personas!